Gefälschte Telekom-Rechnungen mit Trojaner-Anhang im Umlauf

(Fast) perfekt getarnt als Online-Rechnung landet die neue Spam-Mail im E-Mail-Postfach vieler Telekom-Kunden. Auf den ersten Blick scheint die Rechnung echt – inklusive dem bekannten Telekom-Zeichen. Im Anhang der Mail befindet sich jedoch nicht wie gewöhnlich die Rechnung als PDF-Datei, sondern eine verschlüsselte Datei im ZIP-Format. Durch das Öffnen dieser Datei breitet sich der Trojaner auf dem genutzten PC aus. Ziel solch rechtswidriger Aktionen sind sensible Kundendaten wie Konto- oder Kreditkartennummern.

Vorsicht ZIP Dateien

ZIP-Dateien sind dazu da, um sehr große Datenmengen zu komprimieren – dies ist bei einer normalen Rechnung nicht notwendig. Die Datei sollte auf keinen Fall geöffnet, sondern am besten direkt gelöscht werden.

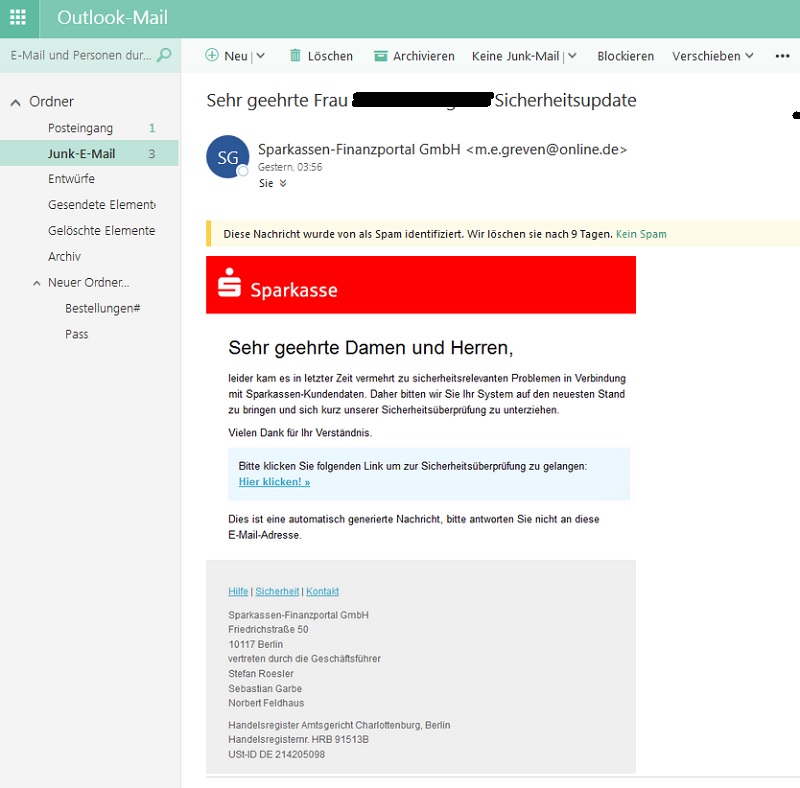

E-Mailadresse des Absenders verrät Betrüger

Bei genauem Hinsehen kann die geschickte Fälschung anhand der Absenderadresse erkannt werden. Die Betrüger versuchen, den Schwindel durch einen unauffälligen Punkt von dem @-Zeichen zu vertuschen.

- Original: rechnungonline@t-online.de

- Fälschung: rechnungonline.@telekom.de

Des Weiteren fehlt die individuelle Buchungsnummer im Betreff der gefälschten E-Mails. Laut aktueller Meldung von t-online erhalten Nutzer der T-online-E-Mail-Dienste eine Warnung, wenn die Spam-Mail im Postfach entdeckt wurde. User anderer E-Mail-Anbieter sollten eingehende Rechnungen dringend auf die genannten Erkennungsmerkmale überprüfen und alle Mails der gefälschten Adresse sofort löschen.

Schutz vor Trojanern

Trojaner sind Programme die sich – zum Beispiel durch Öffnen eines ZIP-E-Mail-Anhangs – unbemerkt, aber automatisch installieren und es Hackern ermöglichen, den eigenen PC auszuspionieren oder zu manipulieren. Um Trojanern schon im Vorfeld vorzubeugen, sollte der Computer grundsätzlich durch ein Viren-Schutzprogramm gesichert sein.

Aktuelle Viren-Schutzprogramme erkennen auch den Trojaner, der mit der gefälschten Telekom-Rechnung versendet wird und entfernen ihn.

Updates installieren

Es ist wichtig, auch das genutzte Betriebssystem und die Programme stets zu aktualisieren. Oft werden in neuen Versionen oder Updates Sicherheitslücken geschlossen oder anfällige Software verbessert.